Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

Tags

- 앙버터마카롱

- graphql react native

- 예쁜술집 예술

- 비동기배열처리방법

- apolloclient

- 토라비

- graphql with reactnative

- 화이트해커를 위한 웹 해킹의 기술

- graphql mutation error

- 화이트 해커를 위한 웹 해킹의 기술

- promise메서드

- promise처리

- 홍대 예술

- graphql 400

- 고르드

- useMutation error

- 잠실새내 도그존

- 도그존

- 지보싶 신촌점

- 금별맥주

- graphql

- typescript

- apollo react native

- 신촌 소문난집

- 홍대 토라비

- 홍대 카페 장쌤

- graphql with RN

- 잠실새내

- 비동기배열

- 운정 소바동

Archives

- Today

- Total

yehey's 공부 노트 \n ο(=•ω<=)ρ⌒☆

SQL injection 실습1 (WHERE 구문 우회) 본문

실습환경: DVWA, kali 리눅스

WHERE 구문 우회

DVWA 보안 레벨을 low로 바꾸어주고 실습을 시작하쟈

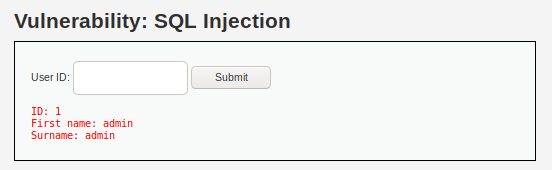

SQL injection에서 user ID 입력하는 곳에 1을 입력해보았는데

ID가 1인 user의 이름을 함께 출력해주는 것을 볼 수 있다.

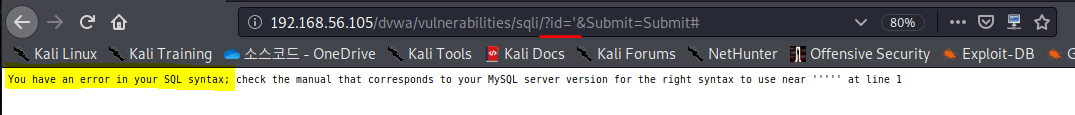

SQL injection 취약점이 존재하는지 확인하기 위해 '를 입력해보았다.

그랬더니 syntax error와 URL의 파라미터에 id=' 를 볼 수 있다.

여기서 입력한 값으로 인해 SQL 쿼리문이 조작될 수 있다는 것을 알 수 있다.

syntax error는 형식 에러, 위와 같은 경우에서는 따옴표의 쌍이 맞지 않아 에러가 발생함

=입력이 SQL 쿼리문에 영향을 줄 수 있다는 뜻

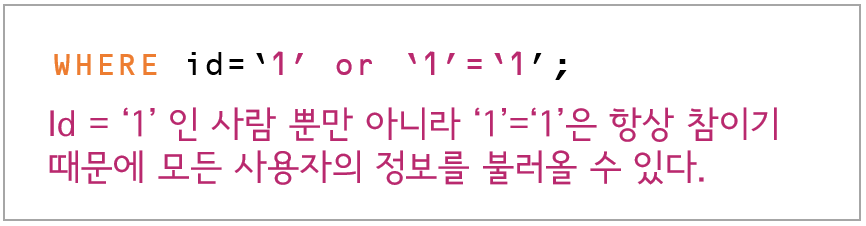

'를 입력했을 때 SQL 쿼리문은 다음과 같다.

우리는 모든 user의 정보를 가져와서 출력하길 원하기 때문에

'가 아닌 항상 참이 되는 값을 넣으면 모든 user의 정보를 얻을 수 있다.

이번에 사용할 항상 참이 되는 값은 1' or '1'='1 이다.

입력 창에 1' or '1'='1을 입력하면

다음과 같이 id가 1인 admin 뿐만 아니라 다른 사용자들의 정보도 얻을 수 있다.

1' or '1'='1을 입력했을 때 쿼리문을 보면

이런 상태가 되고 WHERE 조건이 항상 참이 되어서 모든 사용자의 정보가 출력되는 것이다!

출처: 화이트 해커를 위한 웹 해킹의 기술

'웹 > 웹 해킹' 카테고리의 다른 글

| SQL injection 실습3 (Blind) (0) | 2020.09.30 |

|---|---|

| SQL injection 실습2 (ORDER BY & UNION) (0) | 2020.09.30 |

| Brute Force Attack + DVWA실습 (0) | 2020.09.27 |

| CSRF (크로스 사이트 요청 변조) (0) | 2020.09.18 |

| XSS (크로스 사이트 스크립팅) (0) | 2020.09.16 |

Comments